هناك العديد من الأسباب لتتبع نشاط مستخدم Windows ، بما في ذلك مراقبة نشاط الأطفال عبر الإنترنت ، والحماية من الوصول غير المصرح به ، وتحسين مشكلات الأمان ، وتخفيف التهديدات الداخلية.

هنا سوف نناقش التتبع خيارات لمجموعة متنوعة من بيئات Windows ، بما في ذلك جهاز الكمبيوتر المنزلي وتتبع مستخدم شبكة الخادم ومجموعات العمل.

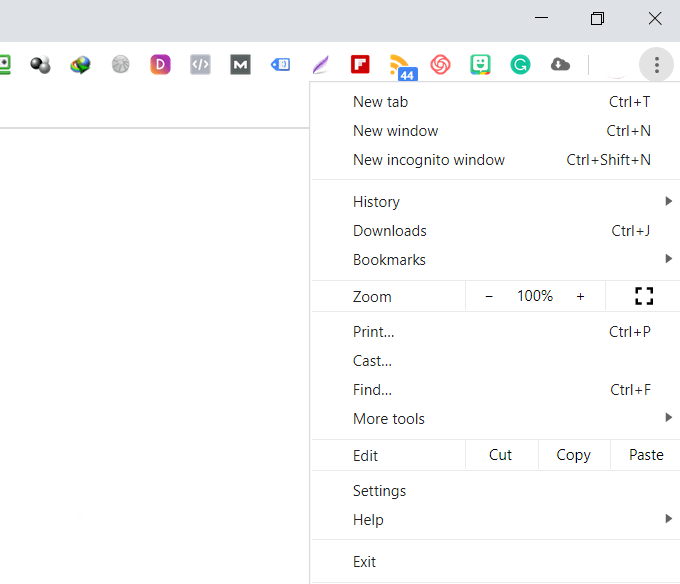

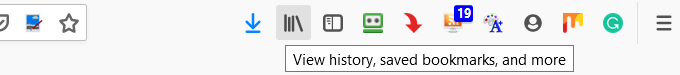

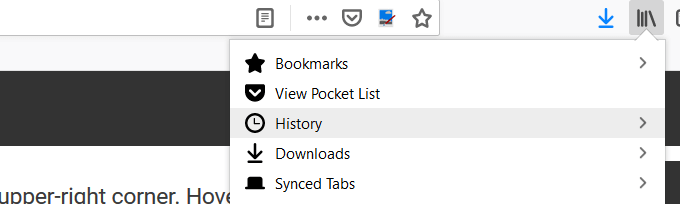

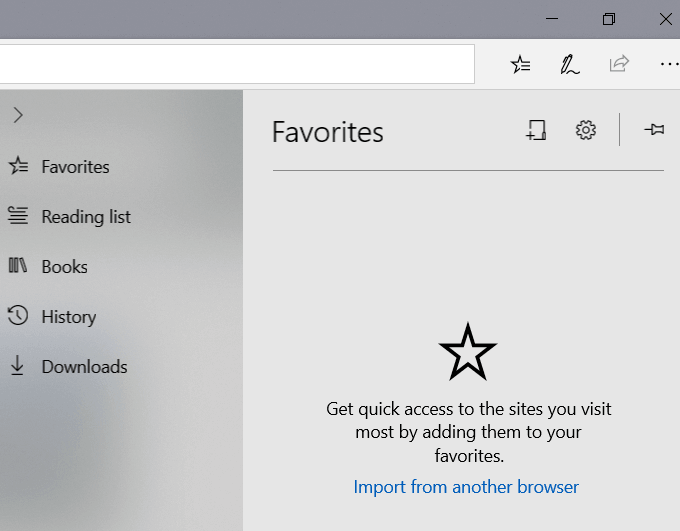

التحقق من سجل الويب الخاص بك

إذا كنت تريد معرفة المواقع التي يقوم بها شخص ما على جهاز الكمبيوتر لديك (مثل عندما يزور أطفالك) ، يمكنك العثور على هذه المعلومات عبر سجل المتصفح. على الرغم من أن المستخدمين المهتمين بالتكنولوجيا قد يعرفون طرقًا لإخفاء هذا السجل ، إلا أنه من غير المؤكد التحقق منه.

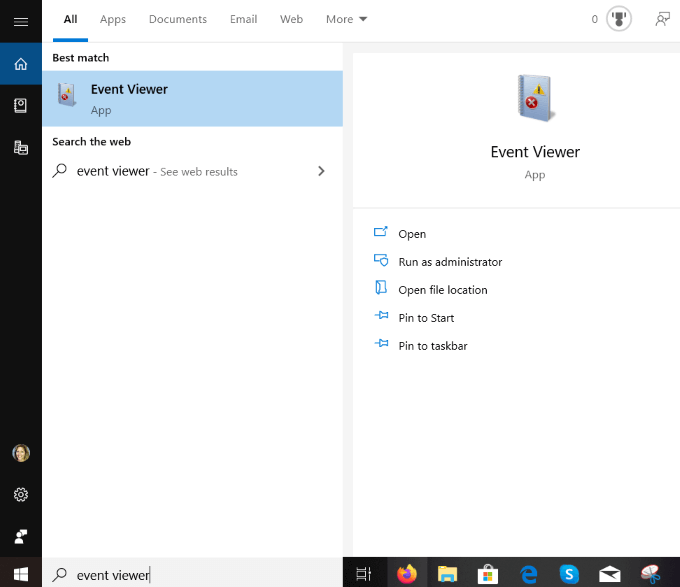

أحداث Windows

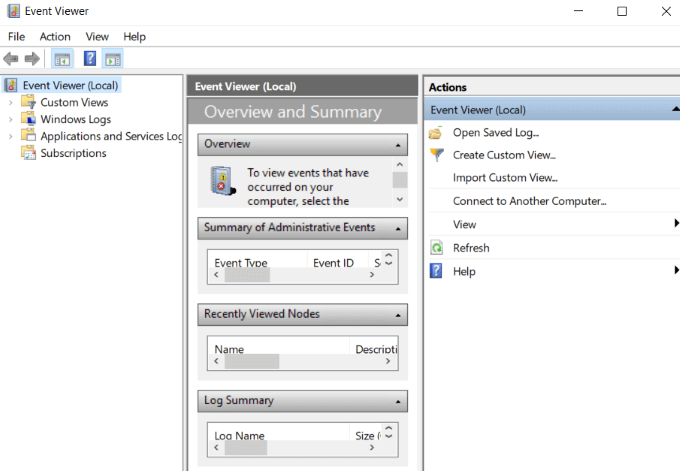

يحتفظ Windows تتبع جميع أنشطة المستخدم على جهاز الكمبيوتر الخاص بك. تتمثل الخطوة الأولى لتحديد ما إذا كان شخص آخر يستخدم جهاز الكمبيوتر الخاص بك في تحديد الأوقات التي كان فيها قيد الاستخدام.

كيفية تحديد النشاط المشبوه على خادم Windows

إذا كنت تقوم بتشغيل بيئة بها العديد من خوادم Windows ، فإن الأمان أمر حيوي. يعد تدقيق أنشطة Windows وتتبعها لتحديد الأنشطة المشبوهة أمرًا بالغ الأهمية لأسباب عديدة ، من بينها:

من الأفضل اتخاذ تدابير وقائية بدلاً من الانتظار حتى يحدث حادث. يجب أن يكون لديك عملية مراقبة أمنية قوية في المكان لمعرفة من يقوم بتسجيل الدخول إلى الخادم الخاص بك ومتى. سيؤدي هذا إلى تحديد الأحداث المشبوهة في تقارير أمان خادم Windows.

In_content_1 الكل: [300x250] / dfp: [640x360]->ما الذي تبحث عنه في تقارير Windows الخاصة بك

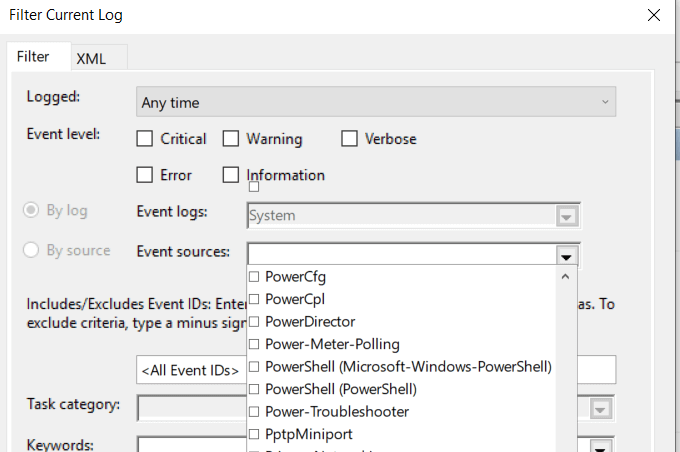

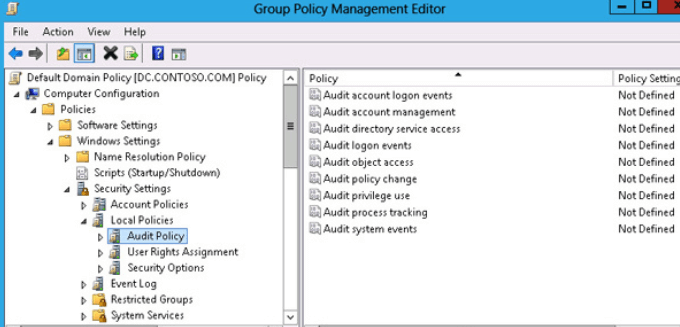

بصفتك مشرف الخادم ، هناك العديد من الأحداث التي يجب مراقبتها لحماية شبكتك من نشاط مستخدم Windows الشرير ، بما في ذلك:

كما نوقش أعلاه ، يتم تسجيل الأحداث في سجل الأحداث في Windows. الأنواع الرئيسية الثلاثة للسجلات الأصلية هي:

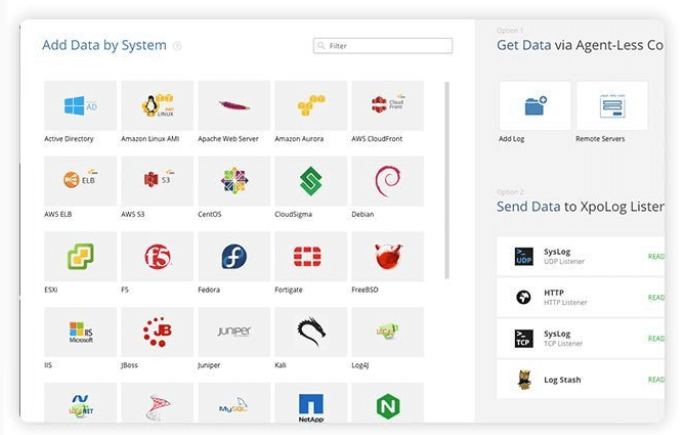

XpoLog7

XpoLog7 هي أداة إدارة سجل تلقائية توفر:

الخطة الأساسية مجانية إلى الأبد مقابل 0.5 جيجابايت في اليوم. لأولئك الذين يحتاجون إلى المزيد من الميزات ، يقدم Xpolog7 أيضًا العديد من خيارات التسعير.

كيفية تتبع نشاط المستخدم في مجموعات العمل

مجموعات العمل هي شبكات منظمة لأجهزة الكمبيوتر. إنها تمكن المستخدمين من مشاركة التخزين والملفات والطابعات.

إنها طريقة ملائمة للعمل معًا وسهولة الاستخدام والإدارة. ومع ذلك ، بدون إدارة مناسبة ، فأنت تفتح شبكتك أمام مخاطر أمنية محتملة يمكن أن تؤثر على جميع المشاركين في مجموعة العمل.

فيما يلي بعض النصائح حول كيفية تتبع نشاط المستخدم لزيادة أمان الشبكة.

استخدام سياسة تدقيق Windows

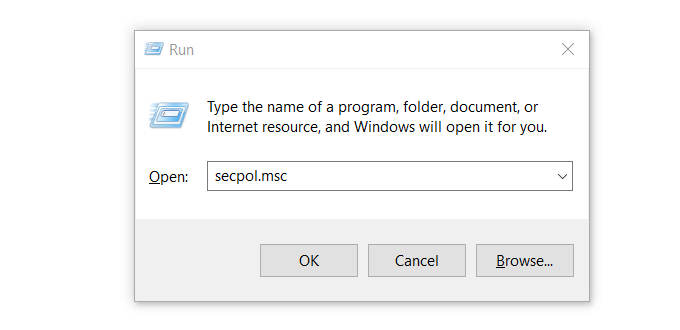

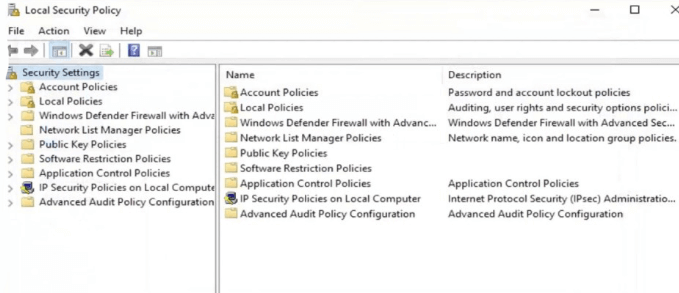

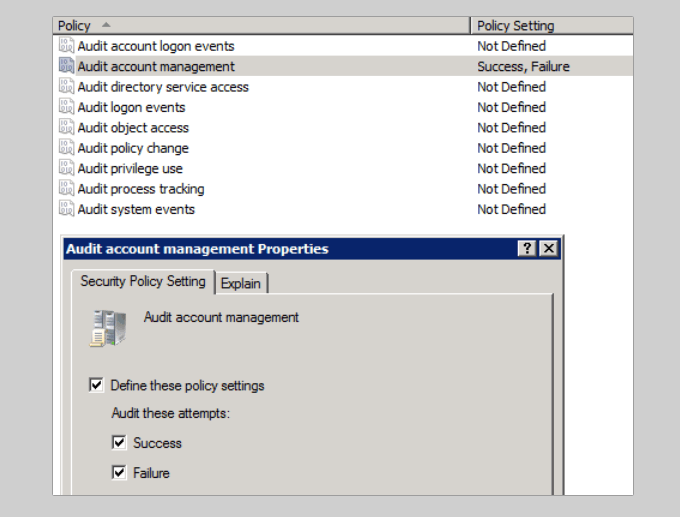

اتبع الخطوات أدناه لتتبع ما يفعله المشاركون في مجموعة العمل على شبكتك.

سيؤدي هذا إلى فتح <نافذة قوية>سياسة الأمان المحلية.

كرر الخطوات أعلاه لجميع الإدخالات لتتبع نشاط المستخدم في مجموعات العمل. ضع في اعتبارك أنه يجب حماية جميع أجهزة الكمبيوتر الموجودة في مجموعة العمل الخاصة بك بشكل صحيح. في حالة إصابة جهاز كمبيوتر واحد ، تكون جميع الأجهزة الأخرى المتصلة بالشبكة نفسها معرضة للخطر.

Keyloggers

برامج كلوغر مراقبة لوحة المفاتيح والاحتفاظ بسجل لكل ما كتبته. إنها طريقة فعالة لمراقبة نشاط مستخدم Windows لمعرفة ما إذا كان شخص ما يتطفل على خصوصيتك.

معظم الأشخاص الذين يستخدمون برامج كلوغر يفعلون ذلك لأسباب ضارة. لهذا السبب ، فإن برنامج مكافحة البرامج الضارة من المحتمل أن يعزله. لذلك ستحتاج إلى إزالة الحجر الصحي لاستخدامه.

هناك العديد من برامج برنامج keylogger المجانية لتختار منها ما إذا كنت في السوق.