يتم استخدام Rootkits بواسطة المتسللين لإخفاء البرامج الضارة المستمرة التي لا يمكن اكتشافها داخل جهازك والتي ستسرق البيانات أو الموارد بصمت ، وأحيانًا على مدار عدة سنوات. يمكن أيضًا استخدامها بطريقة كلوغر حيث يتم فحص ضغطات المفاتيح والاتصالات الخاصة بك لتزويد المشاهد بمعلومات الخصوصية.

شهدت طريقة القرصنة هذه أهمية أكبر قبل عام 2006 ، قبل أن يطلب Microsoft Vista من البائعين تسجيل جميع برامج تشغيل الكمبيوتر رقميًا. تسبب Kernel Patch Protection (KPP) في تغيير كتاب الهجوم عن طريق أساليب الهجوم ، ومؤخراً فقط بحلول عام 2018 مع Zacinlo عملية احتيال الإعلانات ، أعاد rootkits إعادة إدخال الأضواء.

كانت جميع برامج rootkits التي يرجع تاريخها إلى ما قبل 2006 تعتمد على نظام التشغيل بشكل خاص. وضع Zacinlo ، وهو rootkit من عائلة البرامج الضارة Detrahere ، أعطانا شيئا أكثر خطورة في شكل rootkit المستندة إلى البرامج الثابتة. بصرف النظر عن ذلك ، فإن الجذور الخفية لا تمثل سوى واحد في المائة فقط من جميع البرامج الضارة التي تتم مشاهدتها سنويًا.

رغم ذلك ، نظرًا للخطر الذي قد يمثلونه ، سيكون من الحكمة فهم كيفية عمل اكتشاف الجذور الخفية التي ربما تكون قد تسللت بالفعل إلى نظامك.

اكتشاف الجذور الخفية في نظام التشغيل Windows 10 (في -عمق)

كان لدى Zacinlo تم تشغيله فعليًا لمدة ست سنوات تقريبًا قبل اكتشافه يستهدف نظام التشغيل Windows 10. كان مكون rootkit عالي التهيئة وحمي نفسه من العمليات التي اعتبرها خطرة على وظائفه وكان قادرًا على اعتراض وفك تشفير اتصالات طبقة المقابس الآمنة.

سيؤدي إلى تشفير وتخزين جميع بيانات التكوين الخاصة به داخل سجل Windows و ، أثناء إيقاف تشغيل Windows ، أعد كتابة نفسه من الذاكرة إلى القرص باستخدام اسم مختلف ، وقم بتحديث مفتاح التسجيل الخاص به. ساعد هذا الأمر على تجنب الاكتشاف بواسطة برنامج مكافحة الفيروسات القياسي.

In_content_1 الكل: [300 × 250] / dfp: [640x360]->هذا يدل على أن برنامج مكافحة الفيروسات أو برامج الحماية القياسية لا يكفي للكشف عن الجذور الخفية. على الرغم من ذلك ، هناك عدد قليل من برامج مكافحة البرامج الضارة من الدرجة الأولى التي سوف تنبهك إلى الشكوك حول هجوم الجذور الخفية.

السمات الرئيسية الخمسة لبرنامج جيد لمكافحة الفيروسات

ستؤدي معظم برامج مكافحة الفيروسات البارزة اليوم جميع هذه الطرق الخمسة البارزة للكشف عن الجذور الخفية.

إجراء عمليات فحص الجذر>/ strong>

مسح الجذور الخفية هو أفضل محاولة للكشف عن عدوى الجذور الخفية. في أغلب الأحيان لا يمكن الوثوق بنظام التشغيل الخاص بك لتحديد الجذور الخفية من تلقاء نفسه ، ويمثل تحديًا لتحديد وجوده. Rootkits هي جواسيس رئيسيون ، وتغطي مساراتهم في كل منعطف تقريبًا وقادرة على البقاء مخفيًا في مرأى من الجميع.

إذا كنت تشك في أن هجوم فيروس rootkit قد حدث على جهازك ، فستكون الإستراتيجية الجيدة للكشف هي: أوقف تشغيل الكمبيوتر وقم بإجراء الفحص من نظام نظيف معروف. تتمثل إحدى الطرق المؤكدة لتحديد موقع الجذور الخفية داخل جهازك في تحليل تفريغ الذاكرة. لا يمكن لجذر الجذر إخفاء الإرشادات التي يقدمها لنظامك لأنه ينفذها في ذاكرة الجهاز.

استخدام WinDbg لتحليل البرامج الضارة

قدمت Microsoft Windows أداة تصحيح متعددة الوظائف خاصة بها يمكن استخدامها لتنفيذ فحص الأخطاء على التطبيقات أو برامج التشغيل أو نظام التشغيل نفسه. سيؤدي هذا إلى تصحيح أخطاء وضع kernel ورمز وضع المستخدم ، والمساعدة في تحليل مقالب الأعطال ، وفحص سجلات وحدة المعالجة المركزية.

ستأتي بعض أنظمة Windows مع WinDbg مضمنة بالفعل. سوف تحتاج إلى تنزيله من متجر Microsoft. WinDbg معاينة هو الإصدار الأكثر حداثة من WinDbg ، مما يوفر سهولة أكبر على العيون المرئية ، ونوافذ أسرع ، وبرمجة كاملة ، ونفس الأوامر والإضافات وسير العمل مثل الأصل.

في الحد الأدنى ، يمكنك استخدام WinDbg لتحليل تفريغ ذاكرة أو تعطل ، بما في ذلك Blue Screen Of Death (BSOD). من النتائج ، يمكنك البحث عن مؤشرات هجوم البرامج الضارة. إذا شعرت أن أحد البرامج قد يعوقه وجود برامج ضارة ، أو يستخدم ذاكرة أكثر مما هو مطلوب ، يمكنك إنشاء ملف تفريغ واستخدام WinDbg للمساعدة في تحليله.

قد يستغرق تفريغ الذاكرة بالكامل مساحة كبيرة على القرص ، لذا قد يكون من الأفضل إجراء تفريغ وضع Kernelأو تفريغ ذاكرة صغيرة بدلاً من ذلك. سوف يحتوي تفريغ وضع Kernel على جميع معلومات استخدام الذاكرة بواسطة kernel في وقت التعطل. سوف يحتوي تفريغ الذاكرة الصغيرة على معلومات أساسية حول أنظمة مختلفة مثل برامج التشغيل ، النواة ، وأكثر من ذلك ، ولكنه صغير مقارنة.

مقالب الذاكرة الصغيرة أكثر فائدة في تحليل سبب حدوث الموت الزرقاء. للكشف عن الجذور الخفية ، ستكون النسخة الكاملة أو النواة أكثر فائدة.

إنشاء ملف تفريغ وضع Kernel

يمكن إنشاء ملف تفريغ وضع Kernel بثلاث طرق:

سنذهب مع الخيار رقم ثلاثة.

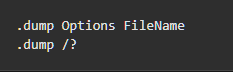

لتنفيذ ملف التفريغ الضروري ، ما عليك سوى إدخال الأمر التالي في نافذة الأوامر في WinDbg.

استبدل FileNameباسم مناسب لملف التفريغ و "؟" بـ >و. تأكد من أن "f" صغيرة ، وإلا فسوف تنشئ نوعًا مختلفًا من ملفات التفريغ.

بمجرد تشغيل المصحح للمسار (سيستغرق الفحص الأول عدة دقائق) ، سيتم إنشاء ملف تفريغ تم إنشاؤه وستكون قادرًا على تحليل النتائج التي توصلت إليها.

فهم ما تبحث عنه ، مثل استخدام الذاكرة المتطايرة (RAM) ، لتحديد أن وجود برنامج rootkit يأخذ التجربة والاختبار. من الممكن ، على الرغم من أنه غير موصى به للمبتدئ ، اختبار تقنيات اكتشاف البرامج الضارة على نظام مباشر. للقيام بذلك ، سيستغرق الأمر مرة أخرى الخبرة والمعرفة المتعمقة بشأن طريقة عمل WinDbg حتى لا يتم نشر فيروس حي عن طريق الخطأ في نظامك.

هناك طرق أكثر أمانًا وصداقة للمبتدئين للكشف عن عدو مخفي.

طرق المسح الإضافية

يعد الكشف اليدوي والتحليل السلوكي من الطرق الموثوقة أيضًا لاكتشاف الجذور الخفية. يمكن أن تكون محاولة اكتشاف موقع برنامج rootkit أمرًا كبيرًا للغاية ، فبدلاً من استهداف برنامج rootkit نفسه ، يمكنك بدلاً من ذلك البحث عن سلوكيات مثل rootkit.

يمكنك البحث عن برامج الجذر في حزم البرامج التي تم تنزيلها باستخدام خيارات التثبيت المتقدمة أو المخصصة أثناء التثبيت. ما تحتاج إلى البحث عنه هو أي ملفات غير مألوفة مدرجة في التفاصيل. يجب تجاهل هذه الملفات ، أو يمكنك إجراء بحث سريع عبر الإنترنت عن أي إشارات إلى البرامج الضارة.

جدران الحماية وتقارير تسجيلها هي وسيلة فعالة بشكل لا يصدق لاكتشاف برنامج rootkit. سيقوم البرنامج بإعلامك إذا كانت شبكتك قيد الفحص ، ويجب أن تفرض العزل على أي تنزيلات غير معروفة أو مشبوهة قبل التثبيت.

إذا كنت تشك في أن برنامج rootkit ربما يكون موجودًا بالفعل على جهازك ، فيمكنك الغوص في تقارير تسجيل جدار الحماية والبحث عن أي سلوك غير عادي.

مراجعة تقارير تسجيل جدار الحماية

ترغب في مراجعة تقارير تسجيل جدار الحماية الحالية الخاصة بك ، مما يجعل تطبيقًا مفتوح المصدر مثل IP Traffic Spyمع إمكانات تصفية سجل جدار الحماية ، وهي أداة مفيدة للغاية. ستوضح لك التقارير ما هو ضروري لمعرفة ما إذا كان الهجوم سيحدث.

إذا كان لديك شبكة كبيرة مزودة بجدار حماية مستقل لتصفية الخروج ، فلن يكون IP Traffic Spy ضروريًا. بدلاً من ذلك ، يجب أن تكون قادرًا على رؤية الحزم الواردة والصادرة لجميع الأجهزة ومحطات العمل على الشبكة عبر سجلات جدار الحماية.

سواء كنت في المنزل أو إعداد الأعمال الصغيرة ، يمكنك استخدام المودم المقدمة من مزود خدمة الإنترنت الخاص بك أو ، إذا كنت تملك واحدًا ، جدار حماية شخصي أو جهاز توجيه لسحب سجلات جدار الحماية. ستتمكن من تحديد عدد الزيارات لكل جهاز متصل بالشبكة نفسها.

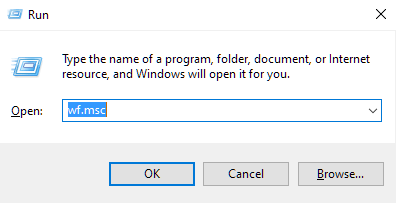

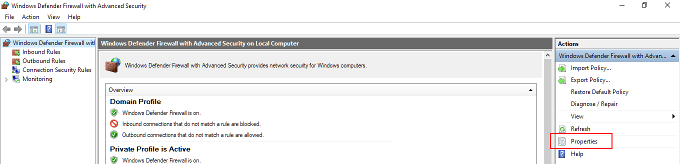

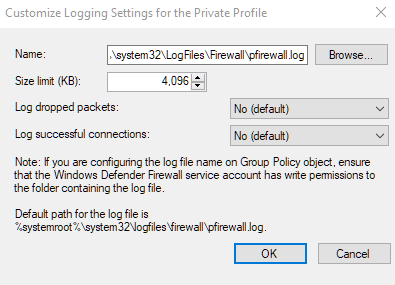

قد يكون من المفيد أيضًا تمكين ملفات سجل جدار حماية Windows. بشكل افتراضي ، يتم تعطيل ملف السجل بمعنى أنه لا توجد معلومات أو بيانات مكتوبة.

راقب أي شيء خارج عن المألوف في ملفات السجل. حتى أدنى خطأ في النظام يمكن أن يشير إلى إصابة الجذور الخفية. هناك شيء على غرار استخدام وحدة المعالجة المركزية أو عرض النطاق الترددي المفرط عندما لا تقوم بتشغيل أي شيء أكثر من اللازم ، أو على الإطلاق ، يمكن أن يكون فكرة رئيسية.