أصبحت الفيروسات أكثر تعقيدًا، وكذلك أصبحت ميزات الأمان المصممة لمكافحتها. تُعد حماية المكدس التي تفرضها الأجهزة في وضع Kernel بمثابة دفاع متقدم آخر موجود في نظام التشغيل Windows 11.

قد يكون الاسم لفظيًا، ولكنه يصف بدقة وظيفة ميزة الأمان من الناحية الفنية. ولكن ما الذي يترجمه ذلك باللغة الإنجليزية البسيطة؟ هل هو ضروري حتى؟ هيا بنا نكتشف ذلك.

دورة مكثفة حول تجاوز سعة المخزن المؤقت للمكدس

قبل أن تتمكن من فهم ما تفعله حماية المكدس التي تفرضها الأجهزة، يجب أن تفهم ماهية هجمات تجاوز سعة المخزن المؤقت للمكدس، لأن هذا هو ما تحاول الحماية منه. وقبل أن تتمكن من فهم ذلك، يجب أن تكون لديك فكرة عما يعنيه المكدس.

بعبارات أبسط، يشير المكدس إلى عناوين الذاكرة التي يستخدمها برنامج نشط. يتم تعيين مكدس لكل عملية أو تطبيق قيد التشغيل، بما في ذلك عمليات النظام. تتم كتابة البيانات وقراءتها من هذه المكدس، مع الحفاظ على الانفصال عن العمليات الأخرى باستخدام الذاكرة.

ولكن في بعض الأحيان تسوء الأمور، ويمتد البرنامج إلى مجموعته المحددة. وهذا ما يسمى خطأ Stack Overflow ويمكن أن يؤدي إلى جميع أنواع السلوك الغريب حيث تحاول العملية قراءة البيانات غير المخصصة لها.

ما هي هجمات تجاوز سعة المخزن المؤقت للمكدس؟

لقد ناقشنا حتى الآن تجاوز سعة المكدس في سياق الخطأ غير المقصود. ولكن يمكن أيضًا استغلال هذه الظاهرة عمدًا للتحكم في البرامج والعمليات من خلال تغذيتها بمدخلات غير متوقعة.

مثل هذه الهجمات على الذاكرة - والمعروفة أيضًا باسم البرمجة الموجهة للعودة أو هجمات ROP - يصعب على البرنامج اكتشافها نظرًا لأن الذاكرة التي يقرأ منها تعليماته معرضة للخطر. خاصة إذا كان البرنامج المعني عبارة عن عملية نظام أساسية لا يمكنها الاعتماد على أي برنامج آخر منخفض المستوى للتحقق من نفسه.

وهذا يجعل هجمات تجاوز سعة المخزن المؤقت للمكدس فئة خطيرة جدًا من التهديدات السيبرانية. يتم استغلال أحد هذه الفيروسات من خلال موجة من الفيروسات الجديدة.

الحل: الحماية القسرية للأجهزة في وضع Kernel

لقد تحدثنا عن كيف أن عدم وجود خط أساس منخفض المستوى لعمليات النظام لمقارنة نفسها يجعلها عرضة لهجمات تجاوز سعة المخزن المؤقت كتطبيق عادي. ولكن ماذا لو تمكنا من إنشاء خط أساس في الأجهزة الأساسية نفسها؟.

هذا هو بالضبط ما تفعله حماية المكدس التي تفرضها الأجهزة في وضع Kernel. باستخدام المحاكاة الافتراضية، يتم عزل وحدة المعالجة المركزية (CPU) عن التطبيقات والعمليات قيد التشغيل على جهاز الكمبيوتر الخاص بك، مما يحميها من أي تلاعب من خلال معالجة الذاكرة.

ويرجع ذلك إلى أن عناوين المكدس موجودة أيضًا في مكدس ظل متوازي لا يتم كشفه لبقية أجهزة الكمبيوتر. في كل مرة تقوم فيها عملية وضع kernel (وظائف النظام ذات المستوى المنخفض بشكل أساسي) بقراءة المعلومات، يتم تأكيد العنوان من خلال النسخة المخزنة في مكدس الظل أيضًا. يتم إنهاء العملية في حالة وجود أي تعارض.

ما هي متطلبات تشغيل حماية المكدس القسري للأجهزة على جهاز الكمبيوتر الخاص بك؟

باعتبارها ميزة منخفضة المستوى مع تبعيات أجهزة معينة، فإن حماية المكدس المحسنة هذه لها متطلبات أجهزة شديدة الانحدار. فقط المعالجات التي تدعم أحدث ميزات المحاكاة الافتراضية لوحدة المعالجة المركزية يمكنها تنفيذ هذا الإجراء الأمني.

بالنسبة لشركة Intel، فهذا يعني تقنية التحكم في التدفق (CET)، بينما تسميها AMD ببساطة مكدسات الظل AMD. حتى عندما يدعم المعالج الخاص بك هذه الميزة، يجب تمكين المحاكاة الافتراضية لوحدة المعالجة المركزية (CPU) وتكامل الذاكرة حتى تدخل حيز التنفيذ.

ومع ذلك، ضع في اعتبارك أن ميزات الأمان المتعلقة بالمحاكاة الافتراضية قد يكون لها أيضًا تأثير بسيط على أداء الكمبيوتر. وهذا هو السبب الرئيسي وراء عدم تمكين هذه الميزات عادةً بشكل افتراضي.

ماذا تفعل إذا كانت حماية المكدس المفروضة على الأجهزة في وضع Kernel معطلة؟

هناك العديد من الأسباب التي قد تؤدي إلى تعطيل حماية المكدس التي تفرضها الأجهزة في وضع kernel على جهاز الكمبيوتر الخاص بك. قد لا يدعم المعالج الخاص بك هذه الميزة، أو قد يتطلب فقط تنشيطًا يدويًا.

ولكن قبل أن تقفز للعثور على الخيار ومحاولة تمكينه، خذ لحظة للتفكير فيما إذا كنت بحاجة إلى ذلك أم لا. لأنه بالنسبة لمعظم المستخدمين، قد يكون العزل الأساسي وميزات الأمان ذات الصلة غير ضرورية.

يتم التعامل مع الفيروسات والبرامج الضارة العادية من خلال بشكل فعال بواسطة Microsoft Windows Defender. ما لم يكن نظامك يحتوي على بيانات حساسة قد يتم استهدافها على وجه التحديد من قبل قراصنة متخصصين، فلن تحتاج حقًا إلى حماية المكدس على جهاز الكمبيوتر الخاص بك.

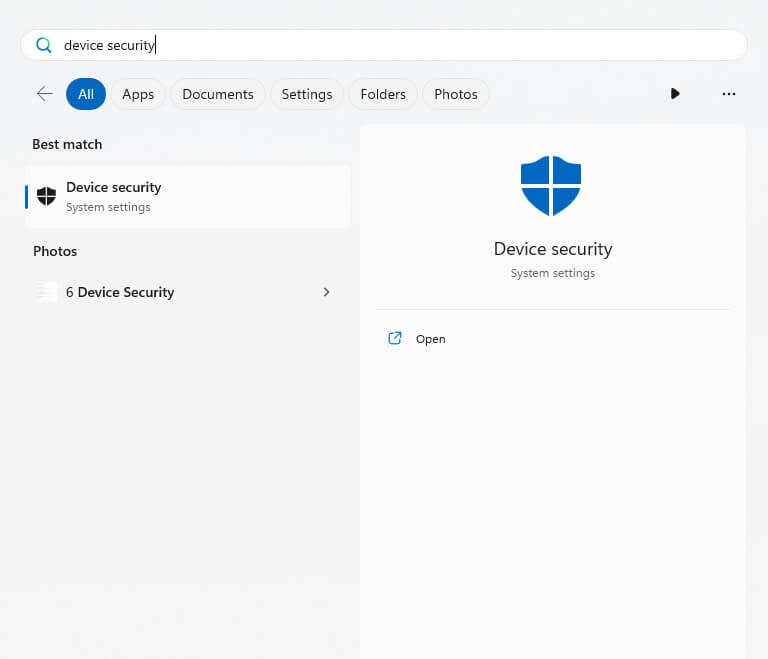

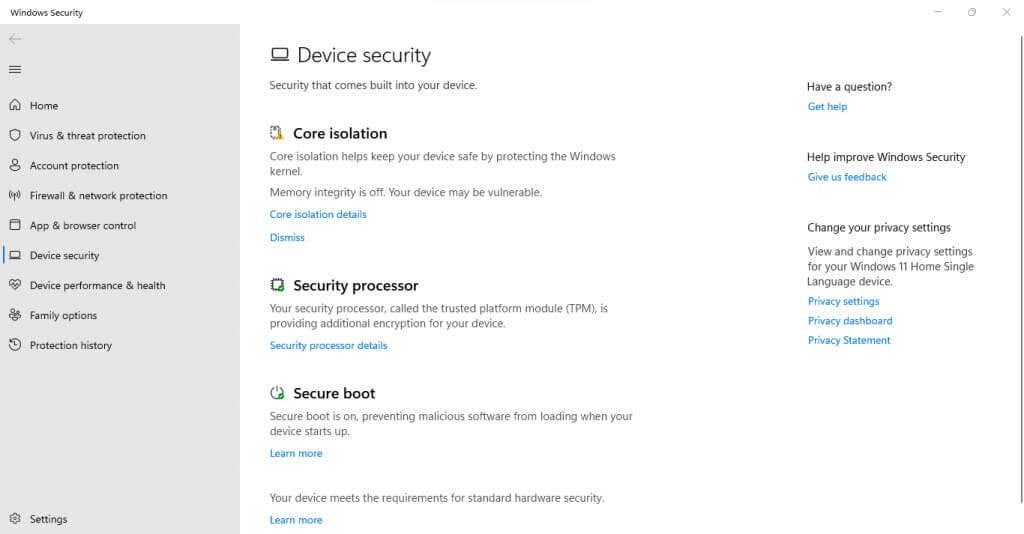

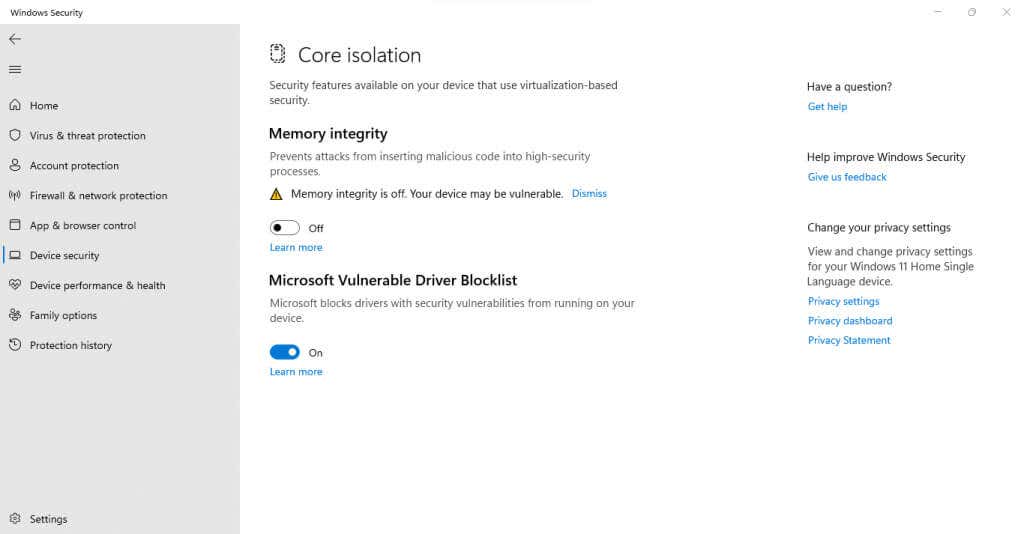

ولكن إذا كنت تريد تمكين الميزة، فإليك كيفية القيام بذلك:

إذا رأيت الخيار ولكنه باللون الرمادي، فأنت بحاجة فقط إلى تمكين المحاكاة الافتراضية في BIOS وتمكين سلامة الذاكرة أيضًا. بمجرد القيام بذلك، يمكنك تشغيل حماية المكدس التي تفرضها الأجهزة في وضع Kernel. أعد تشغيل جهاز الكمبيوتر الخاص بك وسيصبح التغيير ساري المفعول.

في بعض الأحيان، سيتم حظر الميزة بواسطة برامج تشغيل غير متوافقة، وعند هذه النقطة يمكنك إزالة تحديث برامج التشغيل الخاصة بك. على الرغم من أن هذه المشكلة أصبحت أقل شيوعًا بعد التحديثات القليلة الماضية.

هل تستحق الحماية القسرية للأجهزة في وضع Kernel كل هذا العناء في نظام التشغيل Windows 11؟

يأتي Windows 11 مزودًا بعدد كبير من ميزات الأمان المتقدمة المصممة لردع حتى محاولات القرصنة الأكثر تخصصًا. يتم تمكين معظم هذه الميزات مثل TPM أو الإقلاع الآمن افتراضيًا على الأنظمة المدعومة.

لكن حماية المكدس التي تفرضها الأجهزة في وضع Kernel مختلفة. نظرًا لأنه يمكن أن يكون له تأثير طفيف على الأداء وليس ضروريًا لمعظم الأنظمة، فيجب تمكينه يدويًا. ناهيك عن متطلبات الأجهزة الأكثر صرامة لهذه الميزة، على عكس TPM الذي يعتبر عالميًا تقريبًا حتى على الشرائح الأقدم إلى حد ما.

لذا، إذا رأيت الخيار في نافذة أمان الجهاز لديك وكنت قلقًا بشأن هجمات الفيروسات ذات المستوى المنخفض، فيمكنك تمكين حماية المكدس التي تفرضها الأجهزة لضمان الأمان المثالي. إذا أصبح تأثير الأداء ملحوظًا، فيمكنك دائمًا تعطيله مرة أخرى.

.